Vor Fremdzugriffen schützen

Als Brute Force Attacken werden Fremdzugriffe auf die Login-Funktion einer Website bezeichnet. Dabei versucht der Angreifer durch Ausprobieren von Authentifizierungsdaten Zugriff auf das Backend einer Website zu bekommen.

Hier möchte ich auf den Fremdzugriff auf die wp-login.php eingehen, über die man Zugriff auf das Backend einer WordPress-Installation erlangt. Warum ich mich damit beschäftige, weil ich selbst betroffen bin.

Fremdzugriffe auf wp-login.php

Ich habe solche Fremdzugriffe auf einer meiner WordPress-Installationen, dabei tappe ich im Dunkeln wie es dazu gekommen ist. Die Website ist seit einem Monat im Netz, rankt noch nicht, ist nicht bekannt, wurde nicht beworben. Es wird ein kostenpflichtiges Theme verwendet und einige Plugins. Darunter ein Statistik-Plugin, mit welchem ich aus Zufall darauf gestoßen bin, dass es vermehrt Zugriffe auf die wp-login.php gibt. Die Zugriffe erfolgen aus verschiedenen Netzen, die über die ganze Welt verteilt sind. Zugriffe aus Kanada, den USA, der Ukraine, aus China, aus Thailand, usw.. Ein klares Indiz dafür, dass es sich um versuchte Fremdzugriffe handelt.

Generell macht es Sinn von vornherein alles für den Schutz seiner Website zu tun, was im Bereich des möglichen ist. Es gibt keinen 100% Schutz, WordPress als solches ist anfällig für Fremdzugriffe, aber man kann einiges tun, um das Risiko gering zu halten. Folgende Maßnahmen kann man ergreifen, folgende Maßnahmen habe ich ergriffen:

Maßnahmen um gegen Brute Force Attacken vorzugehen

- Zuerst einmal sollte man eine sichere Authentifizierung bei der Installation angeben. Man sollte nicht den standardisierten Benutzernamen admin oder Administrator nehmen, denn damit hat der Angreifer schon mal eine Hürde genommen, die wahrlich nicht hochgesetzt wurde. Die meisten WordPress-Nutzer nutzen admin als Benutzername, davon ist dringend abgeraten. Sollte bereits ein solcher Benutzername gewählt sein, sollte dieser Benutzer gelöscht werden, vorher jedoch ein neuer Administrator angelegt sein. Gelöscht werden kann der alte, nachdem man sich mit dem neuen einloggt. Auch beim Passwort machen viele User den Fehler ein zu leichtes zu nehmen. Hierbei empfehle ich ein kryptisches und langes Passwort zu wählen, dies könnte wie folgt aussehen: Lstz7304&/4″§“&%SnbösoEfkss$))

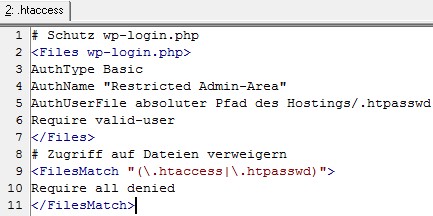

- Der Angreifer kommt dennoch mit Leichtigkeit auf die Loginoberfläche wp-login.php, um dort seine Brute Force Attacke starten zu können. Um dies gleich im Keim zu ersticken, bietet sich eine Zwei-Faktor-Authentifizierung an. Hierbei empfehle ich die Datei wp-login.php mithilfe des htpasswd-Schutz zu schützen.Der erste Schritt sollte das Erstellen einer htpasswd-Datei sein, hierzu kann folgender Generator genutzt werden: https://www.htpasswdgenerator.de. Anschließend gilt es die .htaccess vom Server zu laden und diese zu bearbeiten. Hierzu muss die vorhandene htaccess durch folgenden Code ergänzt werden:

Anschließend müssen die .htpasswd und die .htaccess im selben Verzeichnis, wie die wp-login.php liegen. Ruft man jetzt die wp-login.php auf, so muss der Angreifer erst mal diese Authentifizierung knacken, erst dann kommt er auf die Login-Oberfläche. - Und wenn der Angreifer auf der Login-Oberfläche ist, sollte er dennoch sich einer Captcha-Funktion gegenüber stehen. Ich nutze verschiedene, einfach mal nach Captcha Plugins suchen und sich für eines entscheiden, dabei nach Bewertungen und Installationen gehen. Empfehlen kann ich das Plugin Captcha by BestWebSoft, bei dem mathematische Aufgaben gelöst werden müssen, woran Robots meist schon scheitern.

- Weiter empfehle ich das Plugin Rename wp-login.php, mit welchem ermöglicht wird den Namen der wp-login.php umzubenennen. Ruft der Angreifer nach der Installation und Aktivierung des Plugins die wp-login.php auf, wird er ins Leere weitergeleitet, bzw. auf eine 404-Fehler-Seite. Hat man auch Schritt 2 befolgt, so würde der Angreifer bei einer erfolgreichen Attacke nicht auf die Login-Oberfläche kommen, sondern auf die 404-Fehler-Seite.

- Wer jetzt noch einen oben drauf setzen möchte, dem empfehle ich das Plugin WP Security Pro, mit dem man sich vor Brute Force Attacken schützen kann. Mit dem man u.a. eine begrenzte Anzahl an Logins zulässt und IP-Adressen sperren kann. Näheres dazu auf der Plugin-Seite.

Grundvoraussetzung dafür, dass man nicht gehackt wird, ist eine saubere Installation und eine aktuelle WordPress-Version. In aller Regelmäßigkeit spielt WordPress ein Update ein, dieses sollte installiert werden. Auch das verwendete Theme und die verwendeten Plugins sollten in aller Regelmäßigkeit auf Updates geprüft werden und diese im Anschluss installiert werden. Die meisten Fremdzugriffe erfolgen nicht über die wp-login.php, sondern über Sicherheitslücken veralteter WordPress-Versionen, Themes und Plugins.

Und sollte es dennoch mal so sein, dass man gehackt worden ist, sollte man gewappnet sein. Es sollte auf jeden Fall ein Backup vorliegen. Bitte verlasst Euch nicht auf den Hoster, macht am besten selbst eines, ich empfehle alle 3 Monate ein Backup seiner Website-Dateien und seiner Datenbank zu machen. Sollte die Website regelmäßig mit frischem Content gefüttert werden, dann auch in geringeren Intervallen, entweder manuell oder durch eine der vielen Backup-Plugins.

Contents